在2025年HVV关键攻防节点上,攻击队对E签宝电子合同服务发起的0day攻击被青藤天睿RASP截获。该漏洞可使攻击者在未授权情况下实现服务器远程代码执行(RCE),进而控制服务器,构成横向渗透的关键跳板。

漏洞证明及RASP告警

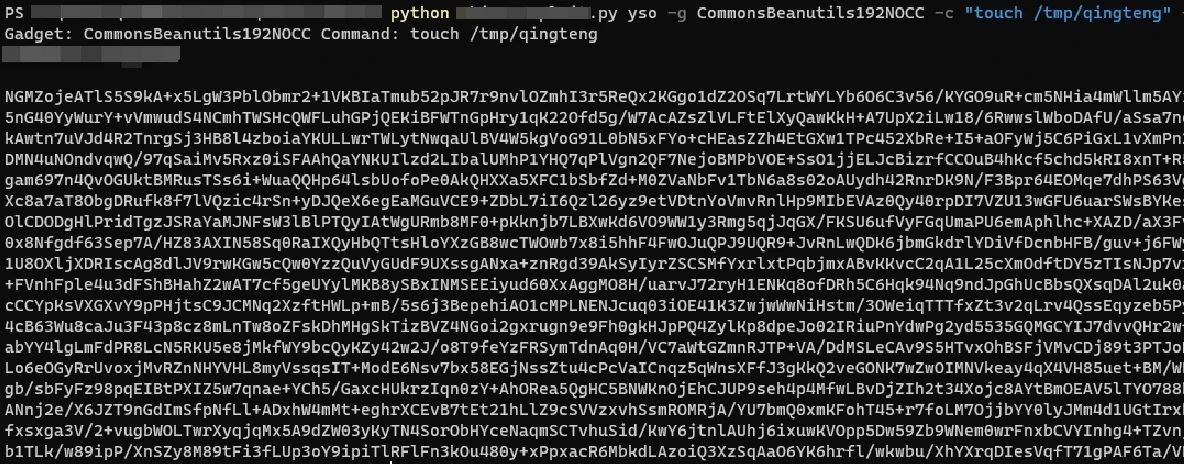

生成POC

漏洞环境本地测试攻击成功,RASP报警截图

解决方案

缓解措施或漏洞修复建议:

(1)漏洞缓解:部署RASP产品,开启Java原生反序列化防护策略,对恶意行为进行阻断。

(2)漏洞修复:升级E签宝电子合同服务系统至漏洞修复版本,具体版本请咨询软件提供商。

结语

在0day漏洞攻击广泛化、高级威胁藏匿化的当下,青藤天睿RASP通过其独特的应用层深度探针与基于行为的无规则分析引擎,为高价值、高敏感性业务(如金融、政务、教育)提供了实时的、主动的内生安全能力。在2024-2025年关键基础设施攻防实战(HVV)中展现锋芒,累计阻断13起0day漏洞利用攻击。这一系列实战对抗成果,结合权威行业标准的认可,有力地佐证了该RASP技术在实战化安全防御中的领先地位。

青藤天睿·RASP应用安全防护产品由青藤云安全自主研发,补足传统安全缺失的应用内部视角,通过插桩技术将主动防御能力融合至应用程序运行环境中,捕捉并拦截各种绕过流量检测的威胁攻击,如内存马、SQL注入、0day攻击等,让应用具备强大的自我防护能力,帮助企业发现和治理应用风险,保障应用运行时的安全。

「免责声明」:以上页面展示信息由第三方发布,目的在于传播更多信息,与本网站立场无关。我们不保证该信息(包括但不限于文字、数据及图表)全部或者部分内容的准确性、真实性、完整性、有效性、及时性、原创性等。相关信息并未经过本网站证实,不对您构成任何投资建议,据此操作,风险自担,以上网页呈现的图片均为自发上传,如发生图片侵权行为与我们无关,如有请直接微信联系g1002718958。